AgID, troppo negativo il primo monitoraggio dei siti della PA

AgID-Agenzia per l’Italia Digitale ha portato a termine il primo monitoraggio sull’utilizzo del protocollo HTTPS (standard che segnala la presenza di una connessione sicura) e sul corretto funzionamento-livello di aggiornamento dei CMS (Content Management System) dei portali istituzionali di tutte le amministrazioni censite nell’IPA (Indice Pubbliche Amministrazioni). L’esito dell’analisi è stato pubblicato sul sito del Cert-AgID, struttura interna ad AgID che fornisce supporto e dati sulla sicurezza informatica.

L’attività è stata effettuata al fine di ridurre i rischi di eventuali cyberattacchi e al contempo per aumentare la consapevolezza sul digitale all’interno della Pubblica Amministrazione italiana. Il monitoraggio fa parte delle azioni previste dal Piano Triennale per l’Informatica nelle PA 2020-2022. AgID ha sviluppato uno strumento di analisi specifico, per monitorare sia i protocolli HTTPS che i CMS utilizzati dai siti Internet istituzionali. Il report boccia l’attuale livello di cybersicurezza della PA, che basa attività online e rapporto digitale coi cittadini su siti internet spesso obsoleti e facilmente attaccabili dagli hacker.

I numeri del report AgID su PA e cybersicurezza

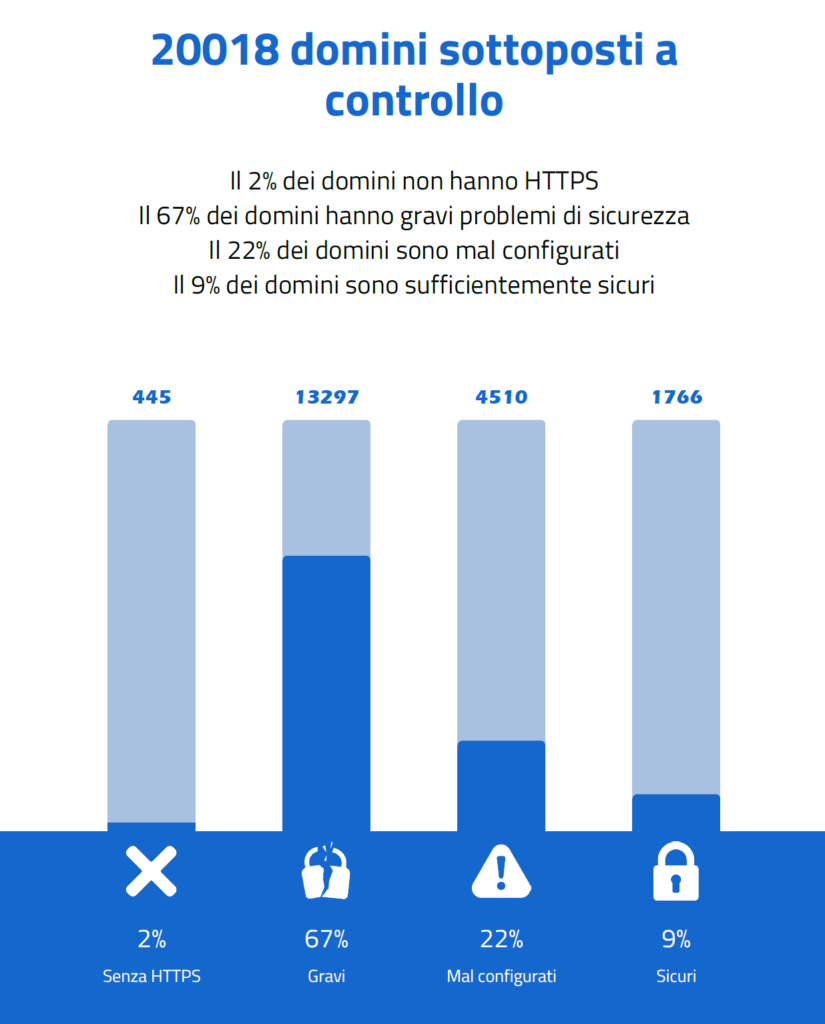

AgID, nelle prime settimane di dicembre 2020, ha monitorato tutti i 21.682 portali istituzionali primari della PA (escludendo eventuali sotto-domini). Sono risultati correttamente raggiungibili 20.018 domini (dei quali è stato possibile rilevare correttamente i parametri della connessione). L’analisi ha richiesto l’interrogazione di 25.519 server, per un totale di 408.304 test effettuati.

Alcuni numeri che segnalano le criticità presenti:

- 445 (2%) portali istituzionali non hanno l’HTTPS abilitato;

- 13.297 (67%) hanno gravi problemi di sicurezza;

- 4.510 (22%) hanno un canale HTTPS mal configurato;

- Solo 1.766 (9%) utilizzano un canale HTTPS sicuro.

Male anche i dati sui CMS

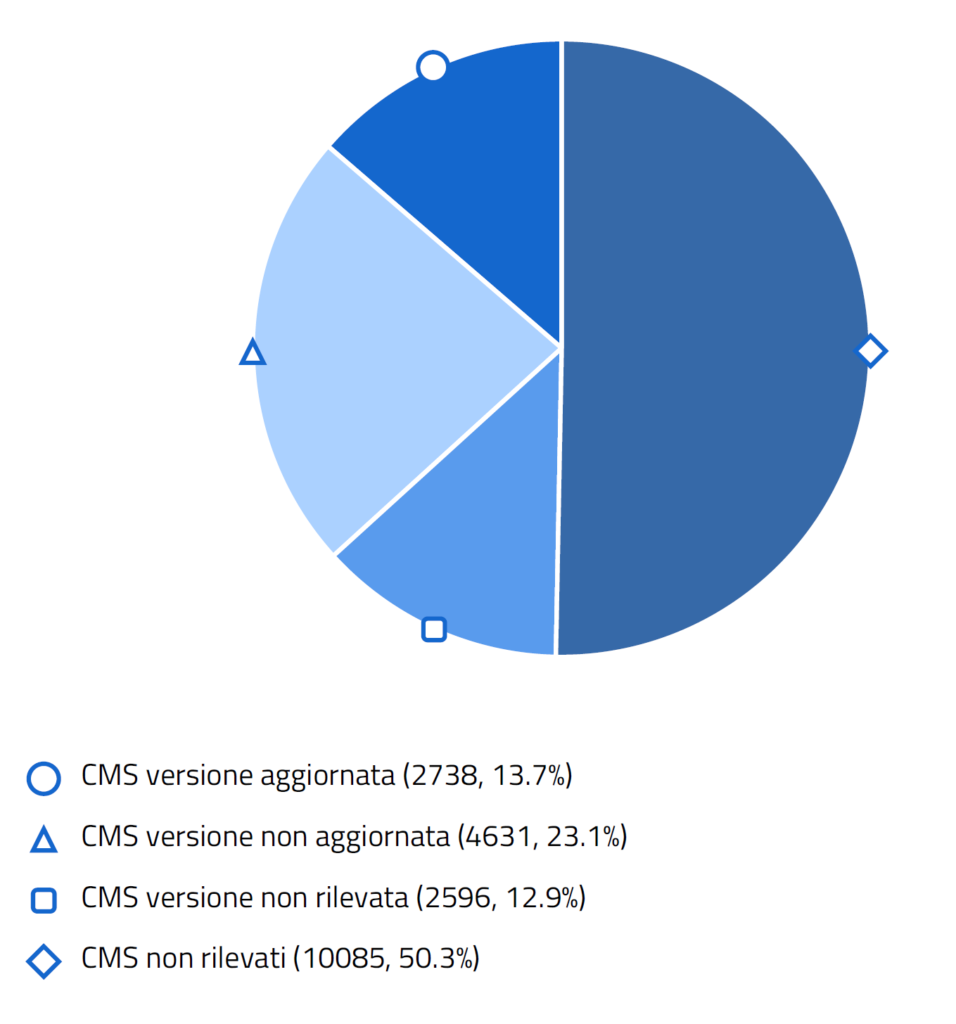

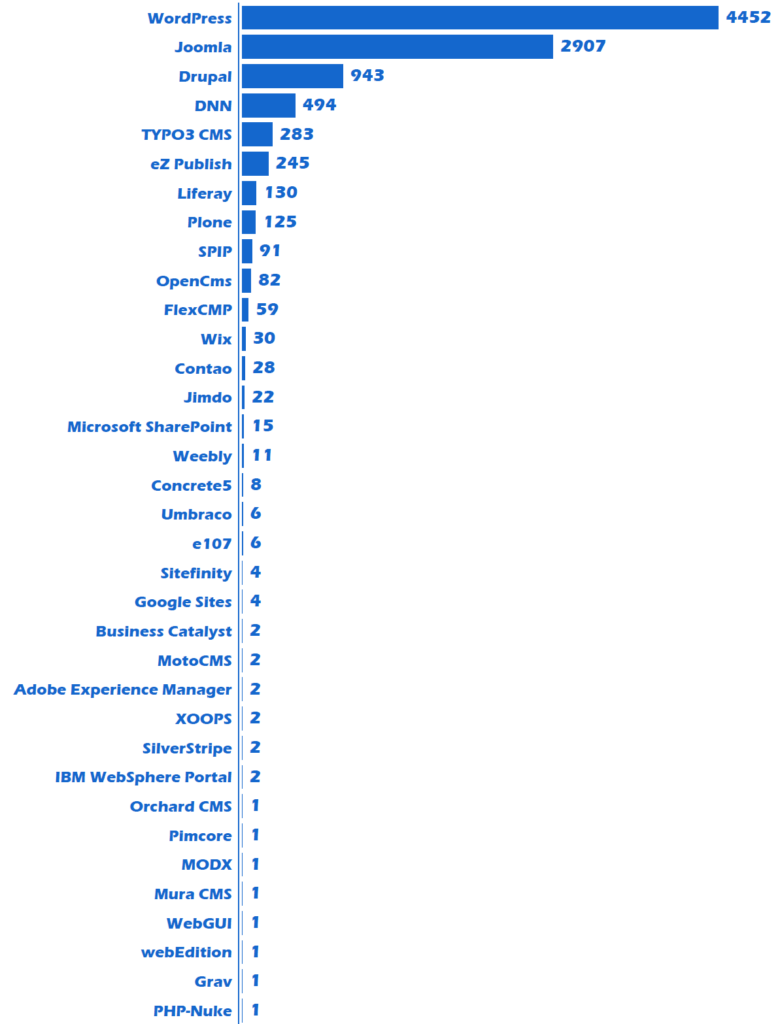

9.965 (49.7%) portali istituzionali utilizzano un CMS tra i più diffusi (WordPress, Joomla, Drupal). Di questi:

- 2.738 (13.7%) utilizzano un CMS aggiornato all’ultima versione disponibile alla data di monitoraggio;

- 4.631 (23.1%) utilizzano una versione non aggiornata;

- 2.596 (12.9%) hanno una configurazione tale da non rendere possibile il rilevamento della versione.

Si noti che, secondo quanto stabilito dalla stessa AgID, le PA sarebbero obbligate a rispettare regole di cybersecurity base.

AgID, Europa e le linee guida per il futuro

Cert-AgID, nel corso del 2021, continuerà a monitorare l’utilizzo del protocollo HTTPS e i CMS impiegati dai portali PA. AgID invierà un report informativo ai singoli enti che risulteranno al di sotto del livello atteso indicato negli obiettivi del Piano Triennale per l’Informatica, per supportare l’adozione di misure correttive immediate.

Una spinta ulteriore nella direzione di un potenziamento e di un’uniformazione della cybersecurity della Pubblica Amministrazione italiana potrebbe arrivare dalla riforma della direttiva europea Nis (Network and Information Security), avviata proprio in queste settimane dalla Commissione Europea.